Peritajes, contraperitajes y metaperitajes informáticos

Publicado el jueves 10 de Febrero de 2011 por Antonio Navarro Navarro

La figura del perito como colaborador de la justicia está tomando cada vez un mayor peso en todo tipo de procedimientos judiciales, correspondientes a los órdenes penal, civil, social, mercantil o laboral. Un dictamen pericial permite llevar a conocimiento del Juez datos de hecho que pueden ser aprehendidos sólo o, cuando menos, de modo preponderante, por quien esté versado o formado en una determinada rama del saber, sea científica, artística, técnica, o en una concreta práctica.

En concreto los peritajes informáticos están teniendo cada vez una mayor relevancia en estos procedimientos debido al auge de las nuevas tecnologías, a la facilidad de acceso a la red Internet y a sus aplicaciones (redes sociales, mensajería instantánea, etc..)

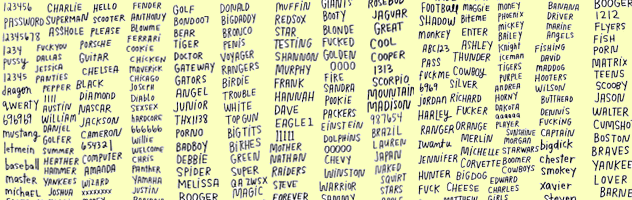

Generación de claves seguras : contraseñas a prueba de hackers (III)

Publicado el lunes, 31 de Enero de 2011 por Antonio Navarro Navarro

Los consejos respecto a la longitud, complejidad y tiempo de vida de las contraseñas que se daban en la primera y segunda parte de este artículo no ofrecen protección contra el que es, sin lugar a dudas, el sistema de ataque más poderoso y que ofrece un mejor resultado : la ingeniería social.

Un ordenador puede tener instalado un excelente cortafuegos, un sistema antivirus de última generación e incluso un mecanismo de cifrado de datos de alto nivel, pero si no se protege uno de los elementos claves del sistema la seguridad no está garantizada. Ese elemento es el usuario, y la ingeniería social es la práctica de obtener información confidencial a través de los usuarios legítimos de un sistema.

Generación de claves seguras : contraseñas a prueba de hackers (II)

Publicado el miércoles, 19 de Enero de 2011 por Antonio Navarro Navarro

Tal y como comentaba en la primera parte de este artículo, una contraseña segura debería tener una longitud mínima de ocho carácteres y contener letras mayúsculas y minúsculas, símbolos y números. De esta forma el esfuerzo necesario para averiguar la contraseña aumenta, y se dificulta en gran manera el trabajo de quien intente averiguarla mediante fuerza bruta.

Además de estas características generales de la contraseña, hay que tener en cuenta una serie de factores que ayudarán a mejorar la seguridad de la misma y que deben ser tenidos en cuenta a la hora de generar, almacenar o usar claves de acceso en cualquier entorno.

Uso de internet y de otros medios tecnológicos en el trabajo

Publicado el jueves 13 de Enero de 2011 por Antonio Navarro Navarro

Las nuevas tecnologías se encuentran totalmente integradas en las empresas y es habitual el uso de Internet, especialmente del correo electrónico y de la world wide web para la gestión de las relaciones con clientes y proveedores e incluso para las de la empresa con sus empleados.

Este acceso a la tecnología para otros usos distintos de los puramente laborales suele ser motivo de conflictos entre las empresas y sus trabajadores. En muchas ocasiones estos conflictos ocasionados por la tecnología acaban resolviéndose en los tribunales.

Hablamos del derecho a la intimidad personal, recogido en el artículo 18 de la Constitución Española de 1978, pero también del Estatuto de los Trabajadores, que en su artículo 20.3 faculta al empresario para adoptar las medidas que estime más oportunas con el fin de controlar el cumplimiento por parte del trabajador de sus obligaciones y deberes laborales, siempre en un marco de respeto de sus derechos fundamentales.

Generación de claves seguras : contraseñas a prueba de hackers (I)

Publicado el domingo, 9 de Enero de 2011 por Antonio Navarro Navarro

¿Tiene usted cuenta de correo electrónico? ¿Y una conexión Wifi doméstica? ¿Es usuario de redes sociales como Facebook o Twitter? ¿Utiliza Microsoft Messenger, Hotmail, Gmail u otro sistema de correo basado en web? Si es así tiene varias contraseñas de acceso que permiten acceder a información confidencial que no todo el mundo debería conocer. ¿Son seguras sus contraseñas?

Este artículo, primero de una serie de tres, le ayudará a averiguarlo y le dará algunas ideas y consejos para mejorar su seguridad online.

Seguridad de acceso a aplicaciones web : autenticación de dos factores

Publicado el martes, 4 de Enero de 2011 por Antonio Navarro Navarro

La mayor parte de los sistemas informáticos y redes mantienen de uno u otro modo una relación de identidades personales asociadas normalmente con un perfil de seguridad, roles y permisos.

La autenticación de usuarios permite a estos sistemas asumir con una seguridad razonable que quien se está conectando es quien dice ser para que luego las acciones que se ejecuten en el sistema puedan ser referidas luego a esa identidad y aplicar los mecanismos de autorización y/o auditoría oportunos. Estos sistemas de seguridad existen también en los sistemas de acceso a aplicaciones web como sistemas de correo basados en web, plataformas de publicación de contenidos, back-ends de sistemas de comercio electrónico, banca online, etc.

Estos sistemas tradicionales de autenticación utilizan nombre de usuario y contraseña para autenticar pares de usuarios. Esto proporciona una seguridad mínima, ya que muchas contraseñas de usuario son muy fáciles de adivinar.

Videovigilancia con cámaras IP : seguridad con un precio asequible

Publicado el domingo 2 de Enero de 2011 por Antonio Navarro Navarro

Gracias a la velocidad de las conexiones a Internet disponibles en oficinas, empresas y hogares y a la disponibilidad de terminales inteligentes (iPhone, Blackberry, etc.) ya disponemos de una forma cómoda y rápida de acceder a información multimedia en cualquier lugar.

Si combinamos estos terminales con una solución basada en tecnología IP de videovigilancia, podemos tener en nuestra mano imagen y sonido en tiempo real de nuestra casa o lugar de trabajo con un coste muy inferior al de los sistemas de vigilancia tradicionales.

Contratos de acceso a datos en la LOPD : todo bajo control

Publicado el sábado 1 de Enero de 2011 por Antonio Navarro Navarro

En muchas ocasiones, las empresas y profesionales contratamos y subcontratamos con otras empresas y/o profesionales la prestación de servicios profesionales especializados; servicios que suponen un acceso a los datos de carácter personal almacenados en nuestros ficheros para que sean tratados, almacenados y/o conocidos por estos profesionales.

Si este acceso a datos se considera necesario para prestar esos servicios, la LOPD distingue de forma expresa esta forma de comunicación o cesión de datos, y establece como requisito la firma de un contrato de acceso a datos.

Catálogo de servicios

- Dominios, marcas y propiedad intelectual

- Gabinete de Peritajes Informáticos

- Aplicaciones de comercio electrónico

- Consultoría profesional sobre Internet

- Coaching tecnológico avanzado

- Marketing on-line y posicionamiento

- Consultoria seguridad, auditorías, LOPD

- Prevención fraude en pago electrónico

- Seguridad acceso con tokens físicos

- Hosting y housing de servidores

- Servicios avanzados de correo electrónico

- Desarrollos para iPhone, iPad, Android

Últimos artículos en el blog

- Peritajes, contraperitajes y metaperitajes

- Generar claves de acceso seguras (III)

- Generar claves de acceso seguras (II)

- El uso de la red Internet en el trabajo

- Generar claves de acceso seguras (I)

- Seguridad de acceso a aplicaciones web

- Sistemas de vigilancia con cámaras IP

- Contratos de acceso a datos en la LOPD

Información de contacto

Si desea contactar conmigo lo puede hacer a través del teléfono 691.305.876 o usando el formulario de contacto.